Mapa I+D+I en Ciberseguridad

Conoce quién es quién en investigación en ciberseguridad en España. Toda la información de los equipos de investigación del ecosistema investigador nacional en ciberseguridad.

WiSeCom

VRAIN. Valencian Research Institute for Artificial Intelligence

Vicomtech V5 – Seguridad Digital

Sistemas Inteligentes y Telemática

Sistemas autónomos

Seguridad y conocimiento en el mundo cibernético

Seguridad multimedia

Seguridad Informática y Criptografía

Security of Networks and Distributed Applications (SeNDA)

SECOM

Redes y Servicios de Telecomunicación e Internet

Procesado seguro de la información

NICS Lab. Networks, Information and Computer Security Lab

Network Engineering & Security Group

Modelización Matemática en Ciencia y Tecnología (MOMACyT)

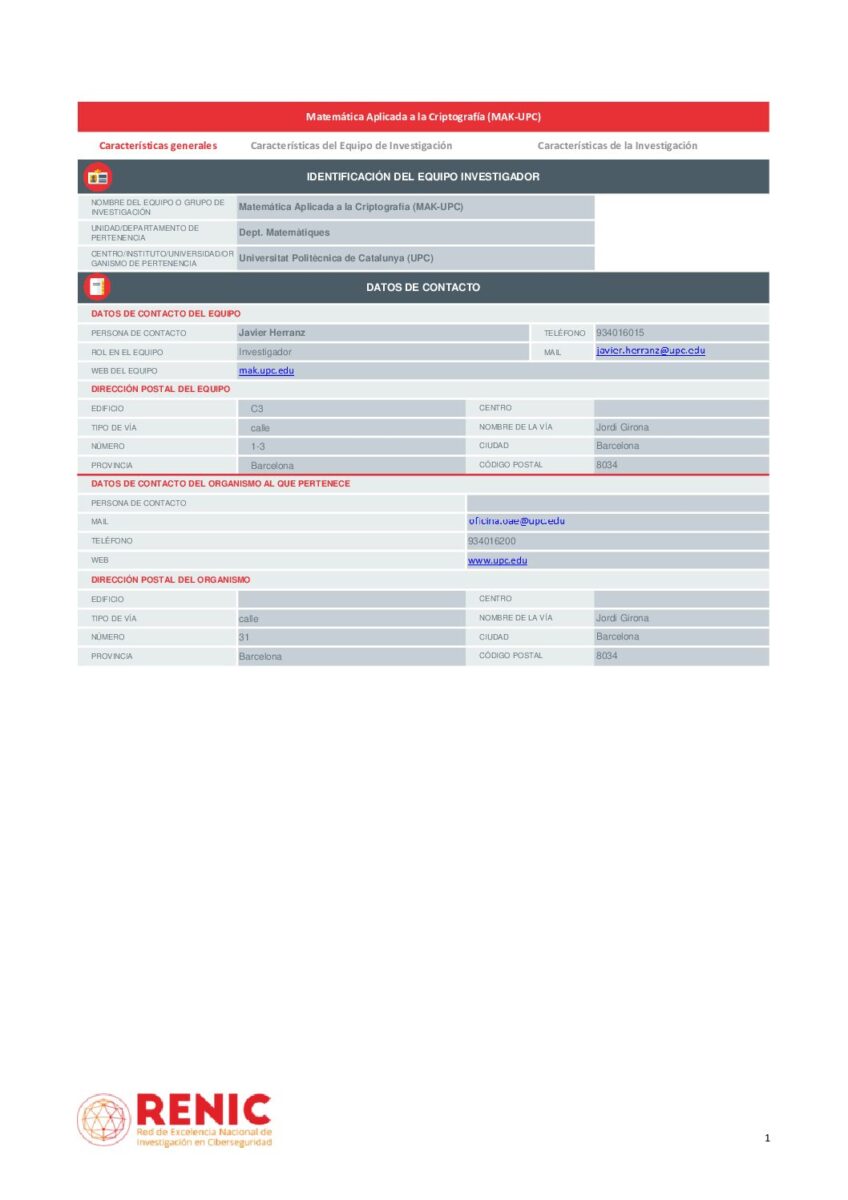

Matemática Aplicada a la Criptografía (MAK)

KET DE CIBERSEGURIDAD Y BLOCKCHAIN

K-riptography and information security for open networks (KISON)

Investigación e Ingeniería Telemática (I2T) UPV/EHU

Intelligent Systems Group (ISG)

Instituto IMDEA Networks

INGENIERÍA TELEMÁTICA – LABORATORIO DE COMUNICACIONES MÓVILES Y DISEÑO DE REDES

INFORMATION SECURITY GROUP

i2CAT Cyber R&I

GVIS (Group for Vision and Intelligent Systems)

GSyA-Alarcos

Grupo Resiliencia

Grupo de Procesado de Señal en Comunicaciones (GPSC)

Grupo de investigación en Información y Computación Cuántica

Grupo de Investigación en Criptografía y Seguridad de la Información (GiCSI)

Grupo de Especial Interés en Ciberseguridad (SIGCYBSEC)

Grupo CryptULL de investigación en Criptología

GIR Codificación de la Información y Criptografía

Dpto. de Informática de Sistemas y Computadores (DISCA)

Data-Centric Computing Research Hub

Cybersecurity Cluster

CRISES – Security & Privacy

CriptoRed

CriptoLab

CoSCyber

Computer Security Lab (COSEC)

Ciberseguridad industrial

CAFE (Ciberseguridad, Aplicaciones, Fundamentos y Educación)

Biometría

Analítica en seguridad y privacidad

Análisis Inteligente de Vídeo – Video Analytics

Análisis de Datos y Gestión de la Información

Análisis de Datos y Ciberseguridad

Algorithmic Mathematics and Cryptography

Álgebra, codificación y criptografía